|

| 1 | +--- |

| 2 | +layout: post |

| 3 | +title: "【论文速读】| Pipe-Cleaner:使用安全策略的灵活模糊测试" |

| 4 | +date: 2025-1-25 11:30:00 |

| 5 | +author: "安全极客" |

| 6 | +header-img: "img/post-bg-unix-linux.jpg" |

| 7 | +tags: |

| 8 | + - Security |

| 9 | + - AIGC |

| 10 | + - 论文速读 |

| 11 | +--- |

| 12 | + |

| 13 | + |

| 14 | + |

| 15 | + |

| 16 | +## 基本信息 |

| 17 | + |

| 18 | +**原文标题**: Pipe-Cleaner: Flexible Fuzzing Using Security Policies |

| 19 | + |

| 20 | +**原文作者**: Allison Naaktgeboren, Sean Noble Anderson, Andrew Tolmach, Greg Sullivan |

| 21 | + |

| 22 | +**作者单位**: Portland State University, Charles Stark Draper Laboratory |

| 23 | + |

| 24 | +**关键词**: fuzzing, security policies, vulnerability detection, heap vulnerabilities, memory safety |

| 25 | + |

| 26 | +**原文链接**: https://arxiv.org/abs/2411.00261v1 |

| 27 | + |

| 28 | +**开源代码**: 暂无 |

| 29 | + |

| 30 | +## 论文简介 |

| 31 | + |

| 32 | +模糊测试(Fuzzing)是发现软件漏洞的有效方法,但在帮助开发者处理漏洞报告方面存在诸多不足。传统的崩溃基础模糊测试通常缺乏足够的故障信息,无法区分新崩溃和已知崩溃,迫使开发者手动处理大量重复报告。此外,传统模糊测试器无法检测到许多非崩溃类型的漏洞。为了解决这些问题,本文提出了 Pipe-Cleaner 系统,通过灵活的安全策略和标签基础的运行时监控,允许开发者定制检测策略和报告内容。该方法能够更精确地检测多种漏洞类型,提升报告的准确性和清晰度,特别是在堆相关漏洞和非崩溃漏洞(如秘密泄漏、堆地址泄漏)方面具有显著优势。 |

| 33 | + |

| 34 | +## 研究目的 |

| 35 | + |

| 36 | +本文旨在提出 Pipe-Cleaner 系统,解决传统模糊测试工具在处理崩溃报告和非崩溃漏洞检测中的局限性。目标是开发一个灵活的模糊测试框架,允许开发者根据需求定制测试策略,提高漏洞检测的准确性和可操作性。通过这种方法,开发者能够更高效地处理漏洞报告,并检测到更多类型的隐蔽漏洞。 |

| 37 | + |

| 38 | +## 研究贡献 |

| 39 | + |

| 40 | +1. 提出了基于安全策略的 Pipe-Cleaner 模糊测试方法,增强了传统模糊测试器的灵活性。 |

| 41 | + |

| 42 | +2. 引入了标签基础的运行时引用监控器,支持定制化漏洞检测和报告。 |

| 43 | + |

| 44 | +3. 展示了该方法在堆相关漏洞和新型非崩溃漏洞(如堆地址泄漏和秘密泄漏)检测中的应用。 |

| 45 | + |

| 46 | +4. 通过与传统工具的对比,证明了 Pipe-Cleaner 能够有效去重报告、区分新漏洞,并提高报告的可读性和准确性。 |

| 47 | + |

| 48 | +## 引言 |

| 49 | + |

| 50 | +模糊测试是一种动态的软件测试技术,通过生成不同的输入数据来发现程序的异常行为,通常表现为崩溃或死锁。然而,传统模糊测试存在一些局限,特别是在报告处理、非崩溃漏洞的检测和重复故障的去除方面。针对这些问题,本文提出了 Pipe-Cleaner 系统,通过安全策略配置和详细报告支持,解决了现有模糊测试工具的不足,使开发者能够更有效地识别新漏洞并优化漏洞修复过程。 |

| 51 | + |

| 52 | +## 研究设计 |

| 53 | + |

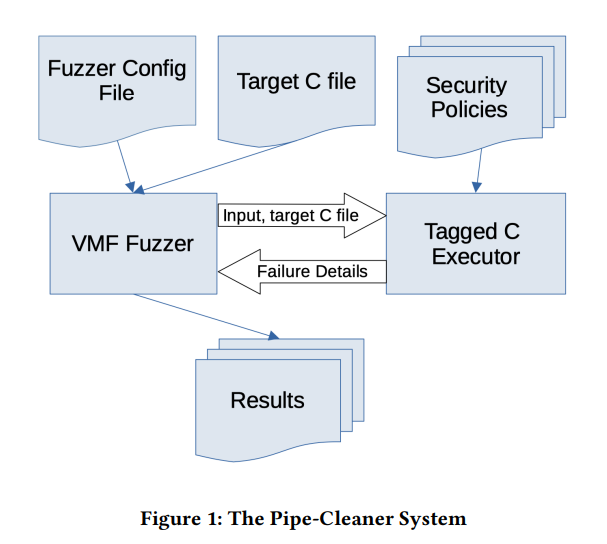

| 54 | +Pipe-Cleaner 系统设计的核心在于灵活配置的安全策略和改进的模糊测试方法。系统包含两大组件: |

| 55 | + |

| 56 | + |

| 57 | + |

| 58 | +1. **策略感知模糊测试器**:根据开发者设定的安全策略生成测试用例,确保聚焦于特定漏洞类型,如内存安全漏洞或资源泄漏。 |

| 59 | + |

| 60 | +2. **标签基础的运行时引用监控器**:实时监控程序执行,提供更详细的故障报告,以便开发者定位漏洞的根本原因,尤其是在复杂漏洞的处理上。 |

| 61 | + |

| 62 | +## 模糊测试策略 |

| 63 | + |

| 64 | +Pipe-Cleaner 通过提供高度定制的模糊测试策略,使开发者能够聚焦特定漏洞类型,并控制报告的详细程度。具体策略包括: |

| 65 | + |

| 66 | +1. **漏洞类型选择**:允许开发者选择关注的漏洞类型(如内存安全漏洞、堆相关漏洞等)。 |

| 67 | + |

| 68 | +2. **报告详细度配置**8:自定义报告的细节,包括堆栈信息、内存状态等,帮助开发者快速定位问题根源。 |

| 69 | + |

| 70 | +3. **报告去重与故障分类**:通过智能去重机制,消除重复的崩溃报告,提高报告的有效性和处理效率。 |

| 71 | + |

| 72 | +## 研究方法 |

| 73 | + |

| 74 | +本研究通过一系列实验验证了 Pipe-Cleaner 的有效性,主要从以下几个方面进行评估: |

| 75 | + |

| 76 | +1. **实验环境与目标漏洞**:选择经典内存安全漏洞和新型非崩溃漏洞(堆地址泄漏、秘密泄漏)作为测试对象,确保实验结果具有代表性。 |

| 77 | + |

| 78 | +2. **评估标准**:包括报告准确性、冗余报告去除效果和漏洞检测全面性。通过与传统模糊测试工具(如 AFL)对比,评估 Pipe-Cleaner 在漏洞检测和报告处理上的优势。 |

| 79 | + |

| 80 | +3. **实验结果**:结果表明,Pipe-Cleaner 在多维度上优于传统工具,能够有效去除冗余报告、提高报告的清晰度,并检测到传统工具无法识别的非崩溃漏洞。 |

| 81 | + |

| 82 | +## 论文结论 |

| 83 | + |

| 84 | +本文提出的 Pipe-Cleaner 系统通过引入灵活的安全策略和标签基础的运行时监控,显著提升了模糊测试的灵活性和漏洞报告的精确性。实验结果表明,Pipe-Cleaner 能够有效去除重复报告,检测传统模糊测试难以发现的非崩溃漏洞,并提高漏洞定位和修复的效率。Pipe-Cleaner 为复杂的安全漏洞检测提供了更为全面和高效的解决方案,未来可以进一步扩展其功能,优化性能,支持更广泛的安全需求。 |

| 85 | + |

| 86 | + |

| 87 | + |

| 88 | + |

| 89 | + |

| 90 | + |

| 91 | + |

| 92 | + |

| 93 | + |

0 commit comments